NỘI DUNG

Tiếp theo nội dung Penetration Testing Step 2 – Vulnerability Scanning và 3 điều cơ bản cần biết, kỳ này tôi sẽ tiếp tục giới thiệu thêm về Nessus sau khi tiến hành cài đặt thành công.

Giới thiệu chi tiết việc sử dụng Nessus tốn rất nhiều giấy mực (cái này đúng nghĩa đen luôn vì bạn search thử sẽ ra một mớ sách liên quan đến Nessus) nên tôi sẽ chỉ demo sơ bộ việc sử dụng một số chức năng chính mà thôi.

Ngoài ra, bạn cũng đừng mong đợi kịch bản Pentest gay cấn vì quá trình demo chỉ nhằm làm rõ quá trình sử dụng Nessus mà thôi. Nếu có thể, tôi sẽ thu xếp dàn cảnh với đám Virtual Machine để có kịch bản demo hấp dẫn hơn sau vậy.

#1. Unauthenticated Vulnerability Scanning

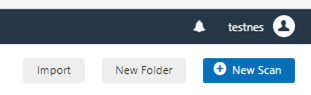

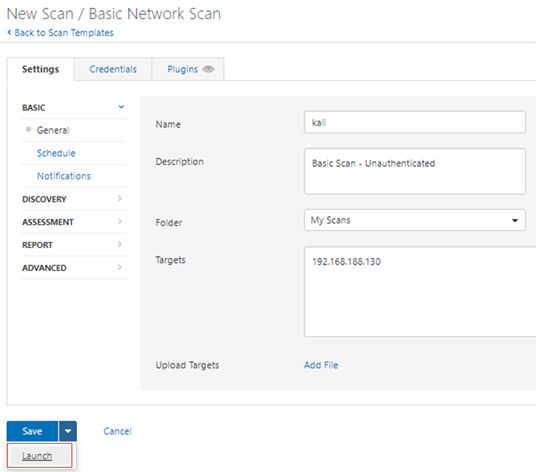

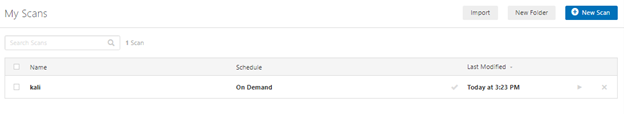

Sau khi cài đặt và đăng nhập thành công vào Nessus Web Client (vui lòng de lại kỳ trước nếu bạn không biết Nessus Web Client là gì), để bắt đầu một vụ án scan, bạn sẽ cần chọn vào chỗ New Scan như bên dưới.

Khi đó, bạn sẽ thấy cái Scan Template cho các thể loại scan khác nhau kiểu như sau (danh sách bên dưới là không đầy đủ vì tôi đã cắt gọt bớt cho gọn). Và để bắt đầu thì hiển nhiên tôi sẽ chơi thử Basic Network Scan trước.

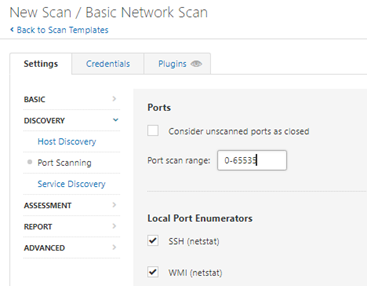

Với nháy xé nháp đầu tiên, ở tab Settings/Basic, bạn có thể chỉ cần điền thông tin Name, Description và Targets kiểu như sau.

Lưu ý:

- Nhớ đổi IP tương ứng cho target của bạn;

- Target nên chơi kiểu Virtual Machine như tôi giới thiệu trong Giải ngố Virtualization – Phần 1: Bước chân vào thế giới ảo để đề phòng việc lỡ tay làm banh target. Thực tế bạn có thể chơi IP range hoặc IP list cũng được. Tôi dùng 1 IP tương ứng với target là con Kali Linux cùng đường mạng để demo cho nhanh thôi;

- Việc thiết lập đường mạng để thuận lợi cho quá trình demo tôi đề cập trong nội dung Giải ngố Virtualization – Phần 7: Cấu hình thủ công IP Address trên Kali Linux và đả thông kinh mạch đường mạng

- Nháy đầu tiên này tôi sẽ chơi Unauthenticated scan, tức là không cung cấp Credentials gì sất.

Với tùy chọn Settings/Basic như trên, bạn sẽ scan target với default settings. Tùy thuộc hoàn cảnh và nguồn thông được mật báo (ví dụ target dạng internal network/ internet connected, có credentials hay không, services nào đang chạy…), bạn có thể tinh chỉnh lại cho phù hợp với target.

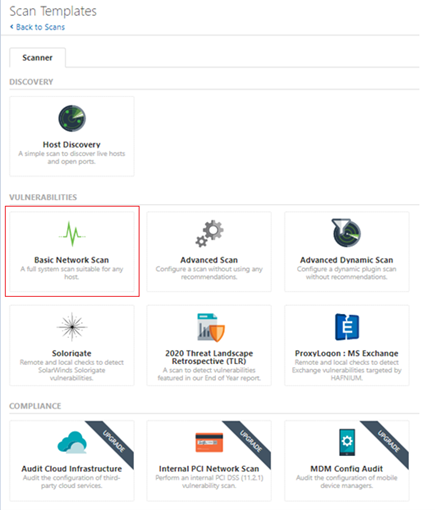

Cụ thể với Discovery, bạn có thể tinh chỉnh Scan Type từ dạng Port scan (common ports) sang Port scan (all ports) hoặc Custom tùy ý thích.

Với dạng Custom, bạn có thể tùy chỉnh Port scan range trong mục Discovery/Port scanning tùy ý (việc giới hạn Port scan range phù hợp khi sẽ giúp bạn tiết kiệm kha khá thời gian khi phải xử lý nhiều hosts).

Đến đây, nếu không có nhu cầu thay đổi các tùy chọn của Basic Network Scan (ví dụ vấn đề brute force credentials hoặc các vulnerabilies cụ thể), bạn đã có thể chọn Lauch thử được rồi.

Tùy thuộc vào target và các thiết lập, thời gian scan sẽ khác nhau. Khi nào xong bạn sẽ thấy kết quả kiểu như sau.

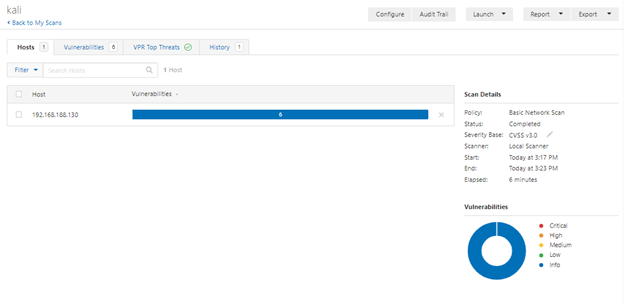

Muốn xem kết quả tóm tắt thì bạn cứ click chọn vào nó.

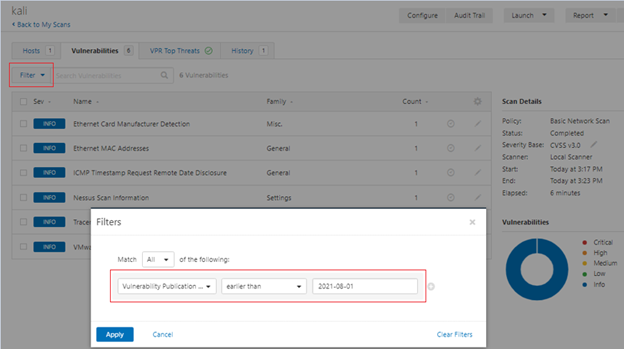

Sau đó click chọn tiếp vào chỗ IP/ hostname để xem chi tiết hơn. Tại đây, bạn có thể dùng Filter lọc các Vulnerability cần quan tâm để tập trung xử lý.

#2. Authenticated Vulnerability Scanning

Rồi giờ nếu bạn đã có target credential chuẩn cmn mực để tăng độ chính xác và chi tiết cho kết quả scan thì mần sao?

Lúc này, sau khi chọn New Scan, bạn có thể xúc thằng Credential Patch Audit đã cấu hình sẵn để thực thi local security check dò tìm thông tin về OS patches cũng như các application không cập nhật có thể có lỗ hổng (các dạng scan khác bạn vẫn add credential được nhưng tốn công hơn).

Việc thiết lập phần Settings/Basic cũng tương tự Mục 1.

Chỗ ăn tiền nằm ở tab Credentials. Tại đây, bạn có thể chọn dạng SSH với Authentication method là password sau đó cung cấp Username và Password tương ứng.

Lưu ý:

- Phương án password không an toàn nên bạn dùng thử nghiệm thì được. Nếu chơi thật thì nên sử dụng known_hosts file trong Global Settings hoặc chuyển sang các method tốt hơn.

- Bạn có thể coi thêm việc thiết lập SSH trên Kali Linux trong nội dung Giải ngố Kali Linux – Phần 2: Cấu hình SSH, PostgreSQL trên Kali Linux

Sau khi đã thỏa mãn với các thông tin cấu hình, bạn chọn Lauch như ở Mục 1, chờ đợi và thu lượm kết quả. Bạn sẽ thấy xuất hiện thêm thông tin liên quan với Authenticated Scan ví dụ như cái Authenticated Check bên dưới (vì tôi demo tính năng và không dàn cảnh nên kết quả cũng không có gì gay cấn cả).

#3. Vulnerability Scanning với Nessus Plugins

Tiếp tục, tôi xin chuyển đến tình huống bạn đã do thám hoặc thu lượm được thông tin sơ bộ về vulnerability nhất định của target. Trong tình huống này, việc scan với các plugins mặc định của Nessus sẽ không hiệu quả bằng việc tinh chỉnh tùy chọn plugin dựa trên thông tin đã có. Giải pháp tinh chỉnh sẽ giúp bạn tiết kiệm thời gian cũng như xác thực được dữ liệu về vulnerability của target.

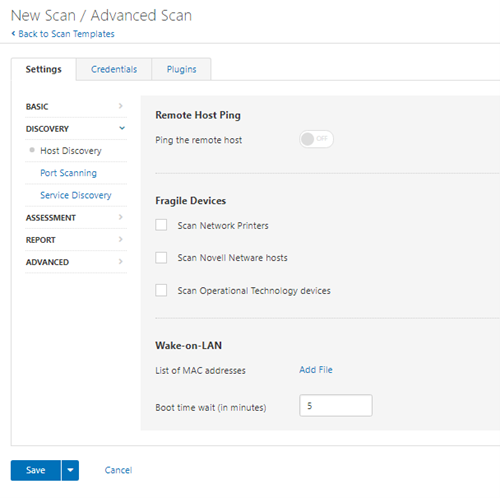

Để bắt đầu, bạn cũng sẽ chọn New Scan sau đó quất cái Advanced Scan.

Ở phần Settings bạn cũng thiết lập tương tự như Mục 1 và Mục 2 (tôi đổi target qua con Virtual Machine Windows Server 2012 cho đỡ nhàm chán).

Ở đây bạn cũng có thể tinh chỉnh một số nội dung dựa trên thông tin đã có (ví dụ tắt Ping the remote host trong Discovery/Host Discovery, giới hạn lại port range,…) để tiết kiệm thời gian.

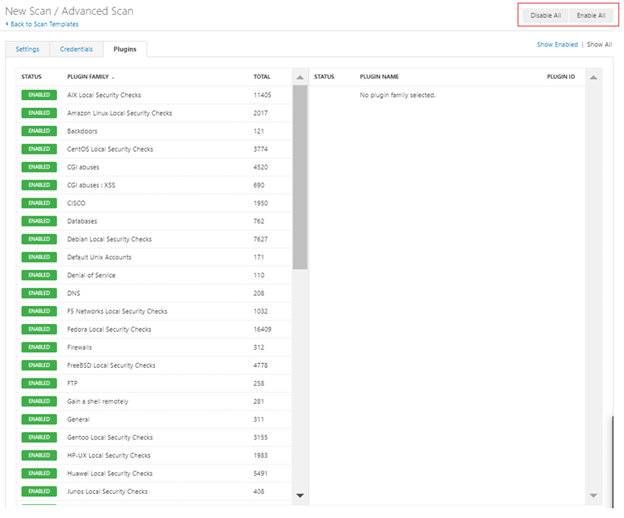

Sau đó bạn di chuyển sang đối tượng chính là tab Plugins kiểu như bên dưới.

Như ở trên, mặc định tất cả dòng họ Plugin Family đều được Enabled. Nếu nguồn tin do thám/ thăm dò cho bạn biết nên kiểm tra kỹ một Plugin Family cụ thể, bạn có thể tinh chỉnh bằng cách chọn Disable All để tắt hết. Sau đó, bạn bật lại đúng cái Plugin Family cần quan tâm (tôi ví dụ với Windows). Nếu muốn tinh chỉnh hơn nữa, bạn có thể di chuyển sang phía bên tay phải để bật/ tắt các plugin cụ thể trong Plugin Family dựa trên Plugin Name/ Plugin ID.

Sau khi hài lòng với kết quả tinh chỉnh plugin, bạn quất Launch rồi rung đùi chờ “hàng” Nessus trả về để đánh chén thôi.

1 thought on “Penetration Testing Step 2 – Tập tành Vulnerability Scanning với Nessus”